Boas fotos

Quando um homem de Londres encontrou o para-choque dianteiro esquerdo de seu Toyota RAV4 arrancado e o farol parcialmente removido não uma, mas duas vezes em três meses no ano passado, ele suspeitou que os atos eram vandalismo sem sentido. Quando o veículo desapareceu alguns dias após o segundo incidente, e o Toyota Land Cruiser de um vizinho foi encontrado desaparecido logo depois, ele descobriu que eles faziam parte de uma técnica nova e sofisticada para cometer roubos sem chave.

Seu proprietário, Ian Tabor, é um pesquisador de segurança cibernética especializado em automóveis. Enquanto pesquisava como seu RAV4 foi levado, CAN se deparou com uma nova técnica chamada ataques de injeção.

Um caso de um CAN com defeito

Tabor começou com o sistema de telemática “MyT” usado pela Toyota para rastrear anomalias de veículos conhecidas como DTCs (Diagnostic Trouble Codes). Foi constatado que vários DTCs estavam cadastrados em seu veículo no momento do furto.

Os códigos de erro mostram que a comunicação entre o CAN do RAV4 foi perdida Rede de Área de Controle– e a unidade de controle eletrônico do farol. Essas ECUs, como são abreviadas, são encontradas em quase todos os veículos modernos e são usadas para controlar uma infinidade de funções, incluindo limpadores, freios, luzes individuais e o motor. Além de controlar os componentes, as ECUs enviam mensagens de status via CAN para informar outras ECUs sobre as condições atuais.

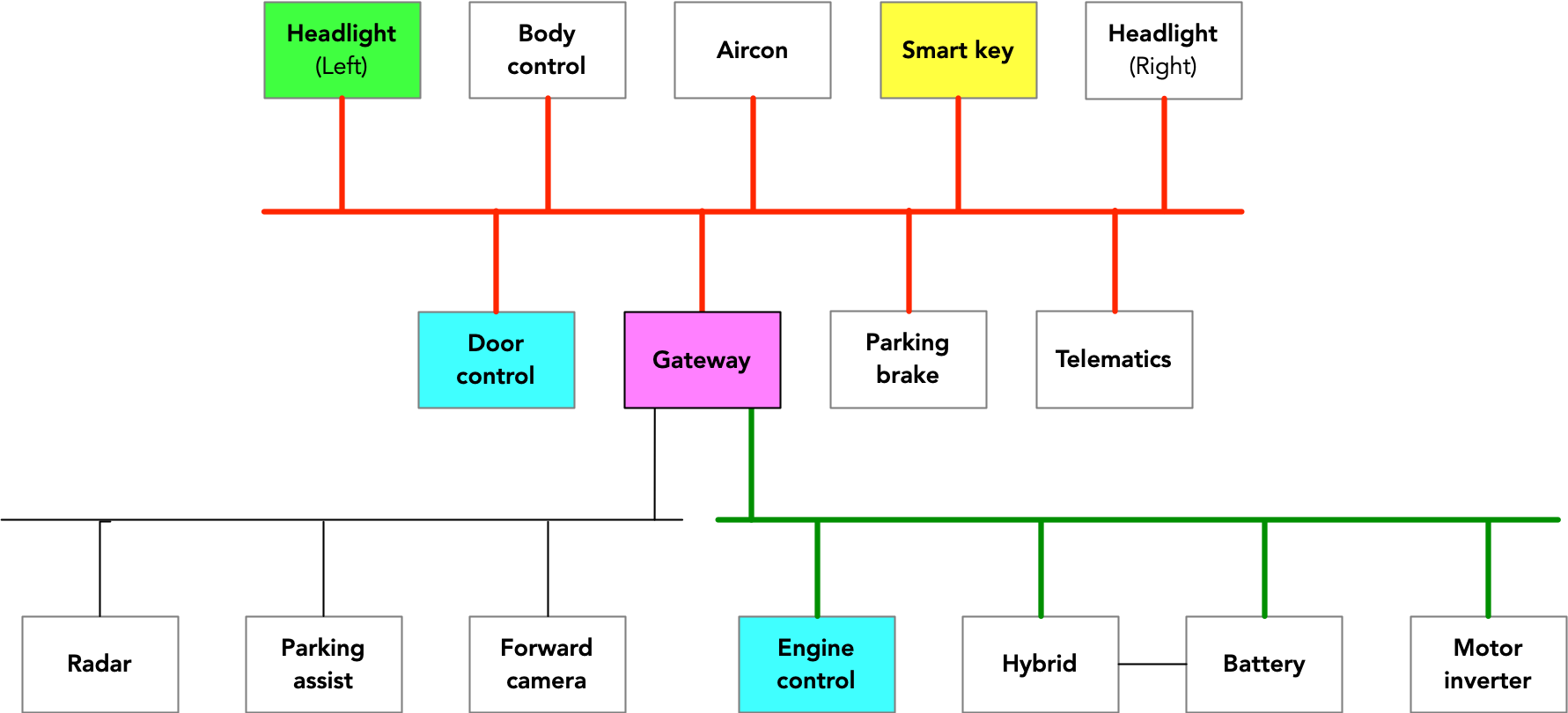

Este diagrama mapeia a topologia CAN para o RAV4:

Diagrama mostrando a topologia CAN do RAV4.

Ken Tindell

Os DTCs mostrando que o farol esquerdo do RAV4 perdeu a comunicação com o CAN não são particularmente surpreendentes, considerando que os bandidos rasgaram os cabos que o conectavam. Mais revelador foi a falha de várias ECUs ao mesmo tempo, incluindo as câmeras frontais e o controle do motor híbrido. Juntas, essas falhas não indicam que as ECUs falharam, mas sim que o barramento CAN falhou. Ele enviou Taber para uma explicação.

Em seguida, o pesquisador e a vítima do roubo recorreram a fóruns criminais para discutir o roubo de carros na dark web e em vídeos do YouTube. Ele acabou encontrando anúncios para dispositivos de “início rápido”. Ostensivamente, esses dispositivos são projetados para serem usados por proprietários ou serralheiros quando as chaves não estão disponíveis, mas nada impede que qualquer outra pessoa os use, incluindo ladrões. Taber comprou um dispositivo anunciado para lançar vários veículos da Lexus e Toyota, incluindo o RAV4. Em seguida, ele começou a fazer engenharia reversa e, com a ajuda do amigo e colega especialista em segurança automotiva Ken Tindell, descobriu como funcionava no CAN do RAV4.

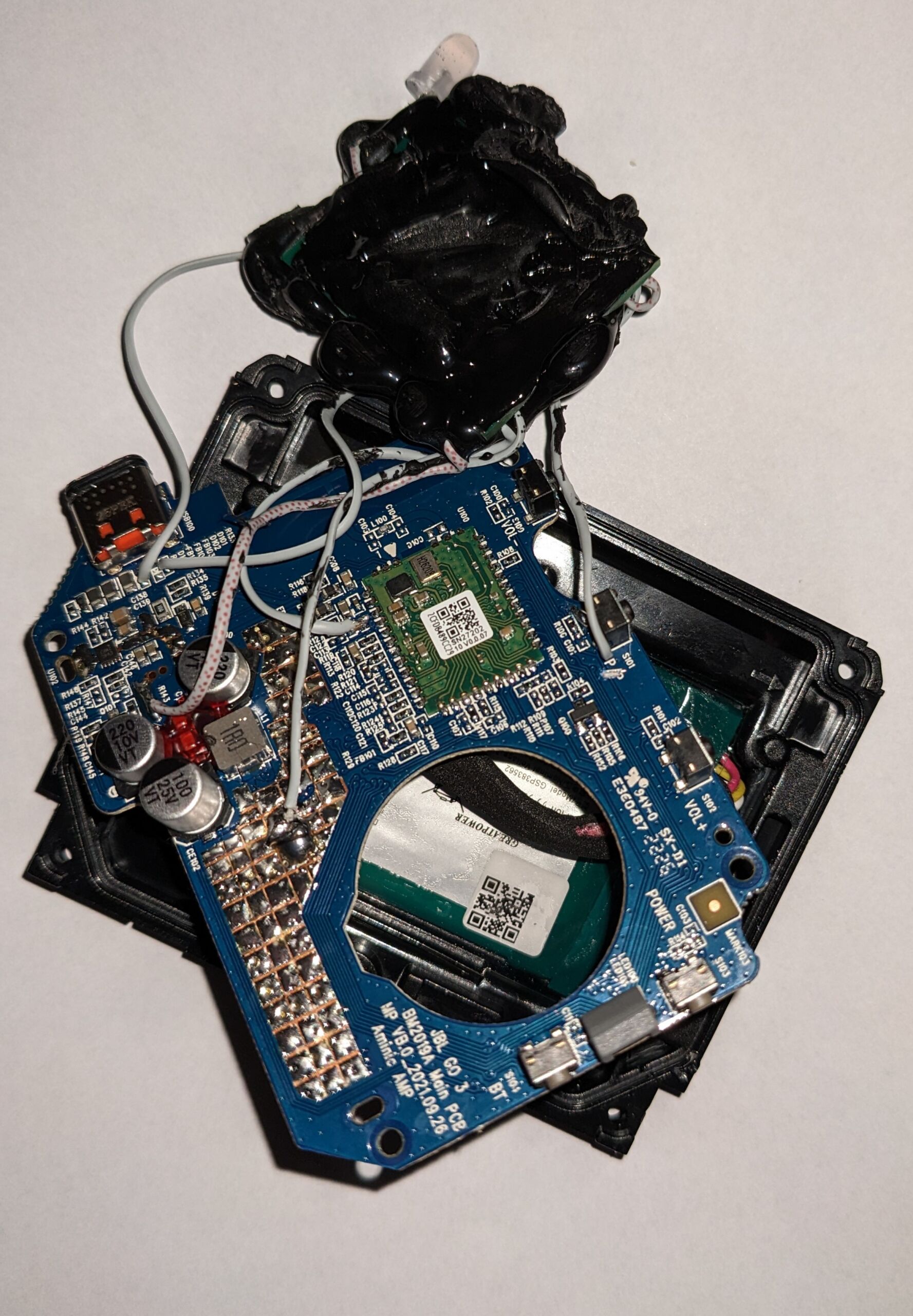

Dentro deste alto-falante JBL há uma nova forma de ataque

A pesquisa descobriu um padrão de roubo de veículos sem chave que nenhum pesquisador havia visto antes. No passado, os ladrões obtiveram sucesso usando o que é conhecido como ataque de revezamento. Esses hacks amplificam o sinal entre o carro e o chaveiro de entrada sem chave usado para destravá-lo e ligá-lo. Os chaveiros sem chave normalmente se comunicam apenas a alguns metros. Ao colocar um simples dispositivo de rádio portátil perto do veículo, os ladrões amplificam a mensagem normalmente fraca que os carros transmitem. Com amplificação suficiente, as mensagens podem chegar à casa ou escritório mais próximo onde o chaveiro está localizado. Quando o controle remoto responde com uma mensagem criptográfica que destrava e liga o veículo, o repetidor de Crook a retransmite para o carro. Com isso, o bandido vai embora.

“As pessoas agora sabem como funciona o ataque de retransmissão … os proprietários de carros mantêm suas chaves em uma caixa de metal (bloqueando a mensagem de rádio do carro) e alguns fabricantes de automóveis agora oferecem chaves que dormem sem se mover por alguns minutos (portanto, o carro atingido não recebe a mensagem de rádio)”, disse Tyndall. Correspondência. “Diante dessa falha, mas sem querer abrir mão de uma função lucrativa, os ladrões adotaram uma nova maneira de contornar a segurança: burlar todo o sistema de chave inteligente. Eles fazem isso com um novo ataque: injeção CAN.

Tyndale está ligado Esse vídeoIsso pega o roubo de injeção de CAN em flagrante, diz ele.

Toyota RAV4 2021 — Roubado em menos de dois minutos.

Tabor comprou um injetor CAN disfarçado de alto-falante Bluetooth JBL. Protege os ladrões quando a polícia ou outros suspeitam. Em vez de carregar um dispositivo de hacking óbvio, o bandido parece estar carregando um alto-falante inócuo.

Um injetor CAN disfarçado de alto-falante JBL.

Uma análise mais detalhada revela que há muito mais. Mais especificamente, havia chips injetores CAN colados na placa de circuito.

Chips injetores CAN presos a um globo de resina colado na placa de circuito JBL.

Ken Tindell

Tyndale explicou:

São cerca de US$ 10 em componentes: um chip PIC18F que contém o hardware CAN, mais software pré-programado (conhecido como firmware) no chip, um transceptor CAN (um chip CAN padrão que converte sinais digitais do hardware CAN no PIC18F em tensões analógicas enviadas sobre os fios CAN) e circuitos adicionais conectados ao transceptor CAN (mais sobre isso em breve). O dispositivo consome energia da bateria do alto-falante e se conecta ao barramento CAN. Um barramento CAN é basicamente um par de fios trançados juntos, e um carro tem vários barramentos CAN conectados, diretamente aos conectores ou conectados digitalmente através de um computador de gateway para copiar certas mensagens CAN de um lado para o outro. foi conectado.

O dispositivo de roubo é projetado para se conectar ao barramento CAN de controle (barramento vermelho no diagrama de fiação) para representar a chave inteligente ECU. Há muitas maneiras de ir para os fios deste barramento CAN, o único requisito é que os fios cheguem à borda do carro para que possam ser alcançados (fios enterrados no fundo do carro são impossíveis para os ladrões alcançarem para roubar um carro estacionado na rua). A maneira mais fácil de acessar o barramento CAN no RAV4 é através dos faróis: remova o para-choque e acesse o barramento CAN a partir do conector do farol. Outras abordagens são possíveis: fazer um furo no painel por onde passam os fios CAN de par trançado, cortar dois fios e emendar no injetor CAN também funcionará, mas o valor de um carro com furo diminui. Isso significa que os ladrões escolhem o caminho mais fácil (Ian Sleuthing descobriu que esses carros são frequentemente destinados à exportação, enviados por contêineres para destinos na África).

Quando ligado pela primeira vez, o injetor CAN não faz nada: ele escuta uma mensagem CAN específica para avisar o carro que está pronto. Ao receber esta mensagem CAN, ele faz duas coisas: começa a enviar mensagens CAN (cerca de 20 vezes por segundo) e ativa um circuito adicional conectado ao seu transceptor CAN. Uma rajada de mensagens CAN contém um sinal ‘Smart Key Valid’, e o gateway o envia para a ECU de gerenciamento do motor no outro barramento. Em geral, isso pode causar confusão no barramento CAN de controle: mensagens CAN do controlador de chave inteligente real podem colidir com mensagens espúrias do injetor CAN, e isso pode impedir que o gateway encaminhe a mensagem injetada. É aqui que entra aquele circuito extra: ele muda a maneira como o barramento CAN funciona para que outras ECUs naquele barramento não possam se comunicar. O gateway ainda pode ouvir mensagens e o trem de força pode enviar mensagens pelo barramento CAN. O burst se repete 20 vezes por segundo porque o sistema é frágil, e às vezes o gateway não escuta porque seu hardware CAN se reseta (por achar que não poder falar é sinal de falha – o que é, em um caminho).

A caixa do alto-falante JBL Bluetooth possui um botão ‘play’ que está conectado ao chip PIC18F. Quando este botão é pressionado, a rajada de mensagens CAN muda ligeiramente e instrui a ECU da porta a abrir as portas (como se estivesse pressionando o botão ‘desbloquear’ na chave sem fio). Os ladrões podem então desparafusar o injetor CAN, entrar no carro e ir embora.

Taber e Tyndall projetaram duas defesas que, segundo eles, derrotarão os ataques de injeção CAN. Tyndall disse que notificou a Toyota sobre a segurança, mas ainda não teve resposta.